Preguntas de ciberseguridad y respuestas – Parte 2

En este artículo continuamos con una segunda parte de Preguntas de ciberseguridad y respuestas. Te recomendamos visitar la primera parte (Preguntas de ciberseguridad y respuestas – Parte 1) si aún no la has leído.

¿Cómo puedo saber si una aplicación de smartphone es segura?

Decir que una aplicación es segura es porque dicha aplicación no pone en riesgo al usuario ni expone información de una empresa. Para ello, la aplicación debe pasar por una revisión de seguridad en la cual se garantice que no posee vulnerabilidades.

Para lograr maximizar los controles de seguridad de una aplicación móvil, se recomienda realizar un servicio de Mobile Application Pentest, en donde se realizan las pruebas de seguridad necesarias a la aplicación, reportando el total de las vulnerabilidades encontradas.

El servicio de Mobile Application Pentest se divide en dos etapas, análisis estático y dinámico:

- Análisis dinámico: Se efectúa una revisión de todas las conexiones y eventos que realiza la aplicación.

- Análisis estático: Se revisa el código en búsqueda de vulnerabilidades, como permisos o funcionalidades inseguras e inclusive la detección de malware.

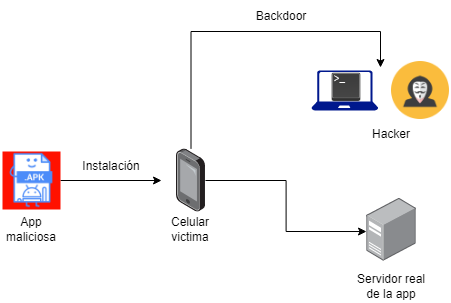

En la siguiente imagen, se ejemplifica el comportamiento de un malware que actúa como backdoor en una aplicación supuestamente legítima.

¿Qué puede hacer un atacante luego de comprometer mi web?

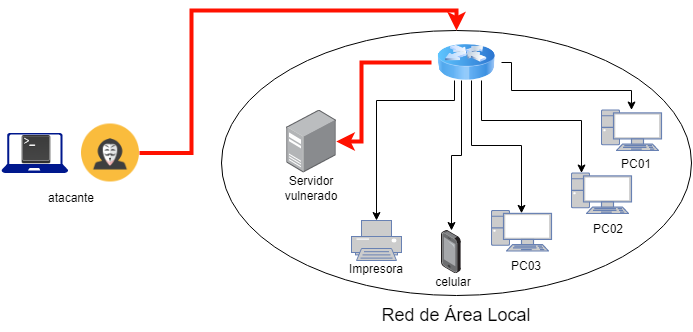

Tomar el control de una página web es solo el primer paso para un atacante. Para la mayoría de ellos, el reto empieza luego de esta acción, etapa la cual se le conoce como Post-Explotación. En esta fase, un atacante puede intentar tomar el acceso total del servidor en donde se encuentra alojado el sitio e incluso, procurar ingresar a la red interna de la empresa para luego tomar el control de otros dispositivos presentes en la red, a este tipo de técnicas de redireccionamiento se le conoce como pivoting.

Las técnicas de pivoting están condicionadas a la seguridad de la red y las reglas de los firewalls presentes en ella.

Para evitar este tipo de ataques, se recomienda realizar pruebas en el perímetro de la empresa (Perimetral Pentest) al igual que pruebas de ataques internos a una infraestructura (Internal Pentest).

Un atacante también puede optar por utilizar los servicios web comprometidos para realizar ataques de phishing, ataques DDoS e inclusive hasta minar criptomonedas.

En la siguiente imagen, se ejemplifican los recursos informáticos que un cibercriminal podría acceder una vez que el servidor web ha sido comprometido.

¿Qué puede hacer un atacante cuando descubre una vulnerabilidad de riesgo bajo o mediano?

Muchas empresas hacen mal en ignorar o menospreciar las vulnerabilidades de bajo o mediando impacto, esto ocurre porque según ellos no ponen en riesgo critico a sus activos.

Una vulnerabilidad puede empezar con un riesgo bajo al ser detectada, pero que en manos de cibercriminales habilidosos, podría terminar escalando a vulnerabilidades de riesgo alto, como por ejemplo:

- Un Buffer Overflow que escala de un DoS (criticidad media) a un RCE (criticidad alta).

- La explotación de una vulnerabilidad LFI para desencadenar un RCE, tal como se describe en el artículo De LFI a RCE.

¿Por qué para un hacker una empresa pequeña o mediana puede ser un blanco atractivo?

Para un atacante, una pequeña o mediana empresa puede significar la existencia de medidas de seguridad bajas o nulas a la hora de proteger la información valiosa que un sitio web pueda tener.

Se debe tener en cuenta que, existen muchos cibercriminales principiantes que pueden intentar atacar este tipo de objetivos y al existir una gran cantidad de ellos, es muy probable que den con alguna vulnerabilidad que les permita tomar acceso al sitio web.

¿Qué ocurre si no almaceno información valiosa de mis clientes?

Toda información es valiosa, muchos administradores cometen el error de creer que la información registrada de sus clientes no es valiosa porque tal vez no contienen datos sensibles como: números de tarjeta o documentos confidenciales, pero la información por sí misma es valiosa, ya que siempre existirá aquella persona que requiera de esa información para fines específicos, por lo que siempre existe la posibilidad de ser un blanco para los cibercriminales.

¿Qué puede hacer un atacante con la información robada de mis clientes?

Si se extraen contraseñas y correos de una base de datos de un sitio web en desuso, esto puede llevar a un cibercriminal a probar las credenciales en otras plataformas, como por ejemplo: Gmail, Facebook, Twitter, entre otras.

Un cliente con datos comprometidos que utiliza siempre las mismas credenciales para registrarse, permitiría a un cibercriminal expandir su alcance de ataque, afectando múltiples plataformas.

Por otro lado, si un atacante obtiene información como fotos o registros de cédulas, puede utilizar estos datos para realizar ataques de suplantación de identidad.

Conclusión de Preguntas y Respuestas Ciberseguridad

En base a las preguntas y respuestas de ciberseguridad desarrolladas a lo largo de esta entrada, se concluye lo siguiente:

- Se debe poner a prueba la seguridad de las aplicaciones existentes y la infraestructura de una organización por medio de servicios de ciberseguridad periódicos.

- Posterior a una explotación exitosa de una vulnerabilidad web, los atacantes intentarán tomar el control total del servidor en donde se encuentra alojado el sitio.

- Se recomienda mitigar todas las vulnerabilidades reportadas en un Ethical Hacking, independiente de su nivel de riesgo.

- Independiente del tamaño de una empresa, siempre existe la posibilidad de que una organización sea afectada por un ciberataque.

- Toda información almacenada por una organización debe cumplir con políticas de seguridad necesarias. Estas deben respaldar su confidencialidad, disponibilidad e integridad, independientemente de qué tan “valiosa” sea la información.