En este artículo, intentaremos responder algunas preguntas de ciberseguridad comunes desde una perspectiva de servicio empresarial.

¿Cómo se realiza un Ethical Hacking a una página web?

Una auditoría, o hacking ético, empieza como la mayor parte de los ciberataques: con una operación de reconocimiento.

Se requiere de software que automatice la enumeración de los directorios de una página web y de los puertos del servidor. De forma complementaria, se suelen usar herramientas automatizadas para buscar vulnerabilidades.

Terminada la etapa de reconocimiento, se utiliza la información obtenida para identificar posibles vectores de ataque y realizar pruebas de explotación manuales.

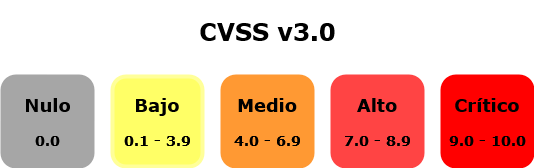

Las vulnerabilidades encontradas serán categorizadas según su gravedad a través del estándar CVSS.

Finalizada la etapa de ejecución de pruebas, se desarrollará un informe ejecutivo y técnico con el detalle de las vulnerabilidades y sus respectivas mitigaciones.

El informe será expuesto al cliente por medio de una presentación, la cual tiene como finalidad aclarar posibles dudas con respecto a las vulnerabilidades encontradas o mitigaciones sugeridas por el equipo consultor.

Finalmente, en caso de haberse encontrado vulnerabilidades, se coordinará conjunto al cliente un Retest, proceso en donde un auditor valida la correcta implementación de las contramedidas expuestas en el informe final.

¿Cuánto demora un Ethical Hacking manual?

Para poder responder a esta pregunta, primero debemos explicar los tipos de pruebas de intrusión realizados en un servicio de Ethical Hacking.

Tipos de pruebas de intrusión

Al ofrecer un servicio de seguridad, los auditores tienen algo que el atacante no: la posibilidad de «abrir la caja» y mirar el código de fuente. Las auditorías pueden clasificarse como:

- Caja Negra: No hay acceso al código fuente por parte de los auditores. Aquí entra el hacking ético y las pruebas de intrusión. Es la auditoría que se realiza en menor tiempo.

- Caja Blanca: Existe acceso total al código fuente por parte de los auditores. Este tipo de auditoría suele durar mucho más tiempo que la anterior, pero permite realizar un mayor espectro de pruebas.

- Caja Gris: Se dispone de credenciales de acceso limitado y leve información sobre el funcionamiento interno del sistema por parte de los auditores. Suele durar más tiempo que una auditoría de Caja Negra pero menos tiempo que una de Caja Blanca, su finalidad es simular ataques provenientes desde un empleado o insider.

Las auditorías más comunes son las de tipo Caja Gris, debido a que entregan una óptima relación entre el tiempo de ejecución de pruebas y el espectro de vulnerabilidades a probar. Además, permiten al auditor profundizar en las funcionalidades de un desarrollo en un tiempo acotado.

En este tipo de auditorías, el pentester recibe credenciales de prueba o documentación confidencial para consultarla cuando lo necesite. El acceso a credenciales abre la posibilidad de encontrar vulnerabilidades que se pueden pasar por alto en una auditoría de Caja Negra. Así, el tiempo dependerá del tipo de auditoría que se realice y la cantidad de funcionalidades de la aplicación.

Por lo tanto, no es posible determinar el tiempo que tardará la auditoría solo en función del tipo de pruebas, sino que se tiene que tener en cuenta las funcionalidades de la aplicación y el alcance (scope) del servicio.

¿Cómo influye la pericia del hacker ético en el proceso de hackeo manual?

Si bien existen herramientas automatizadas para encontrar vulnerabilidades, la habilidad de un hacker ético (auditor) le ayuda a ahorrar tiempo, determinar lo que es realmente importante y ser creativo al momento de identificar las vulnerabilidades y lo que puede hacer con ellas. Un buen hacker comprende adecuadamente el impacto de las vulnerabilidades potenciales y asegura que todo escenario de caso de uso haya sido explorado.

Además, no basta tan solo de sus habilidades técnicas, si no que también debe ser capaz de categorizar correctamente el nivel de riesgo de sus hallazgos y saber comunicarlos adecuadamente al cliente para su correcta mitigación.

¿Hay diferencias fundamentales entre un servicio de Ethical Hacking web y un Mobile Application Pentest?

Los principios para auditar una aplicación web y móvil son idénticos. El proceso constará de los mismos pasos: reconocimiento, identificación de potenciales vulnerabilidades, explotación y reporte. Además, las auditorías se clasifican como tipo caja negra, blanca y gris en ambos casos. Sin embargo, el proceso de la auditoría se desarrollará de forma diferente por una cuestión material: web y móvil son plataformas distintas.

Un Mobile Application Pentest requerirá de conocimientos que no suelen aplicarse en un servicio de Web Application Pentest: ingeniería inversa, auditoría de los permisos de la aplicación móvil, pruebas de evasión de ssl pinning y anti-root, entre otros. Sin embargo, hay que tener en cuenta que muchas aplicaciones móviles no son aplicaciones puramente nativas, es decir, no son aplicaciones que corren directamente en la plataforma, sino que se alimentan parcialmente de servicios web, aún así es recomendable poner a prueba los controles de seguridad existentes en las aplicaciones.

Conclusión de preguntas de ciberseguridad y respuestas

En base a las preguntas de ciberseguridad y sus respuestas podemos concluir que:

- La ciberseguridad involucra tanto a desarrolladores, usuarios, ejecutivos, jefes de departamento e inclusive a gerentes.

- No basta sólo con realizar auditorías a la infraestructura o aplicaciones, también se recomienda poner a prueba el nivel de concientización de los empleados frente a ataques de ingeniería social como lo son las campañas de phishing.

- Se debe tener en cuenta que un servicio de Ethical Hacking no finaliza con la entrega de un informe, también se debe realizar un Retest.

- Se recomienda la realización de auditorías de Ethical Hacking periódicamente, ya que cada día se descubren nuevas amenazas.

La seguridad no es un producto, es un proceso de mejora continua.