En este artículo realizaremos una metodología de revisión segura para estafas por email, sin necesidad de tener que descargar ningún contenido. Esto puesto que existen muchos correos peligrosos que se envían a potenciales víctimas y que pueden poner en riesgo no solo al usuario en sí, sino que también a toda la red en donde se encuentre, como por ejemplo una red corporativa de una empresa e inclusive la de un banco.

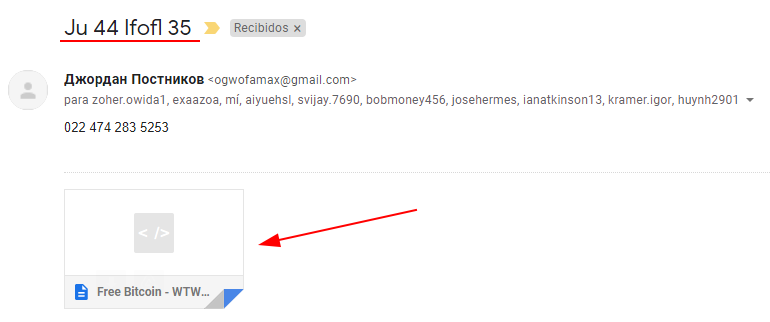

Hace unos días nos llegó un correo muy interesante:

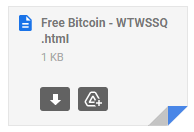

Si acercamos el mouse al archivo, podemos ver le nombre completo, el cual es un archivo con extensión HTML:

Analizando el email

Lo que haremos será revisar la estafa por email que nos enviaron pero de una manera más detallada, sin necesidad de tener que descargar el archivo.

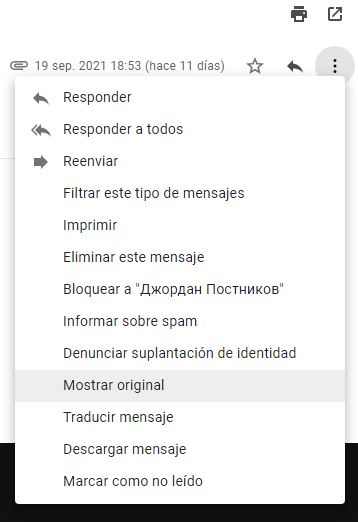

Ya que es un archivo HTML, entonces accedemos en los 3 puntos que se encuentran en la parte derecha del correo y luego clic en Mostrar original:

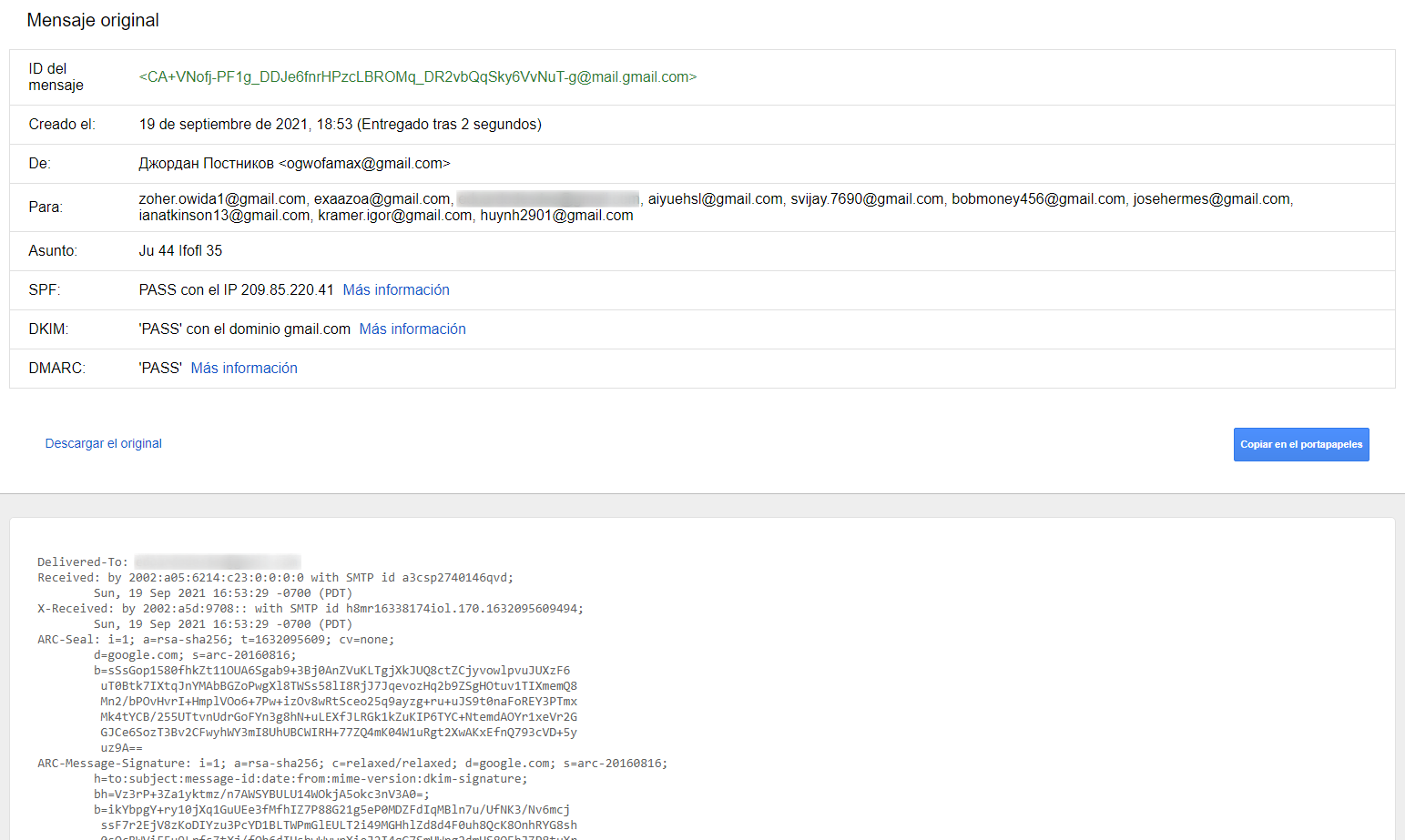

Obtenemos el siguiente resultado que nos muestra detalladamente la información del correo enviado:

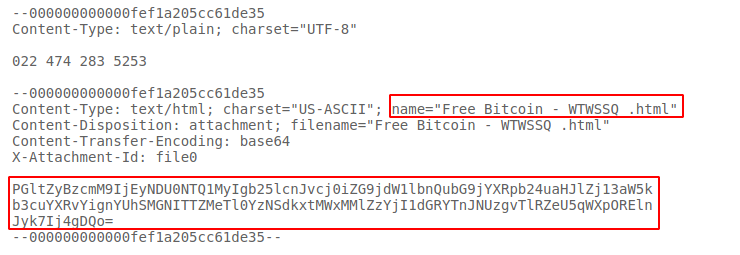

Si nos desplazamos hacia el final, podemos ver el nombre del fichero HTML adjunto al correo y su contenido encodeado en Base64:

Esto ocurre porque no todos los archivos adjuntos a un correo son texto, existe la posibilidad que sea un binario, un PDF, una imagen entro otros tipos, es por ello que se realiza un encoding a base64, para preservar el contenido del fichero.

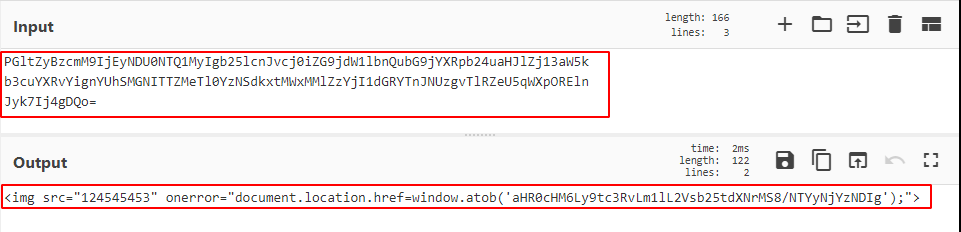

En nuestro caso, como sabemos que los archivos HTML son texto, copiamos la cadena en base64 y lo decodificamos en texto plano, para ello usamos una herramienta web llamada, CyberChef.

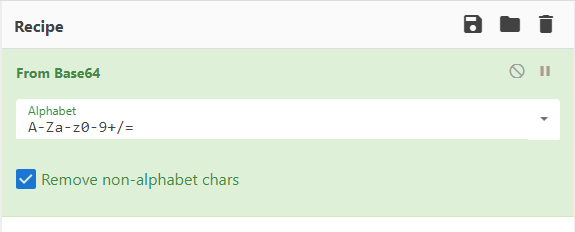

Se especifica el formato del contenido de origen:

Al ingresar el texto en base64 obtenemos su contenido en texto plano:

Como podemos ver, se hace uso de una etiqueta de imagen <img>, especificando una dirección o ruta inválida, lo que generará un error puesto que hace referencia a un archivo que no existe. Por lo cual se ejecuta el código en JavaScript especificado en el atributo onerror:

document.location.href=window.atob('aHR0cHM6Ly9tc3RvLm1lL2Vsb25tdXNrMS8/NTYyNjYzNDIg');

Este atributo hace uso de la propiedad document.location.href para realizar una redirección a la URL que se le asigne.

En la segunda parte del código JavaScript podemos observar el siguiente contenido:

window.atob('aHR0cHM6Ly9tc3RvLm1lL2Vsb25tdXNrMS8/NTYyNjYzNDIg')

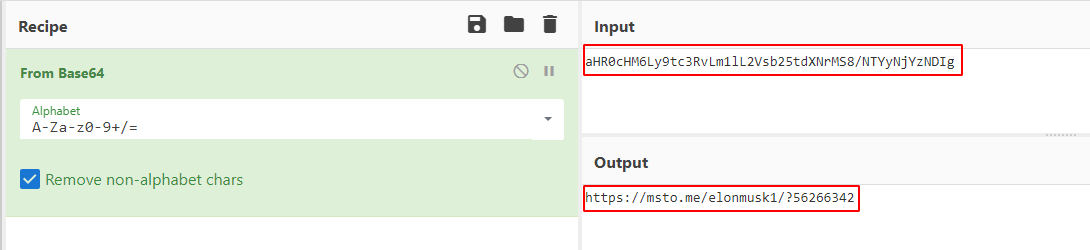

Donde window.atob, es una función que decodifica la cadena base64 que se le especifique. Si se decodifica esta cadena en CyberChef encontramos los siguiente:

Por lo que en conclusión, lo que hace este código JavaScript, es redirigir a la dirección URL:

https://msto[.]me/elonmusk1/?56266342

Analizando la web de estafas

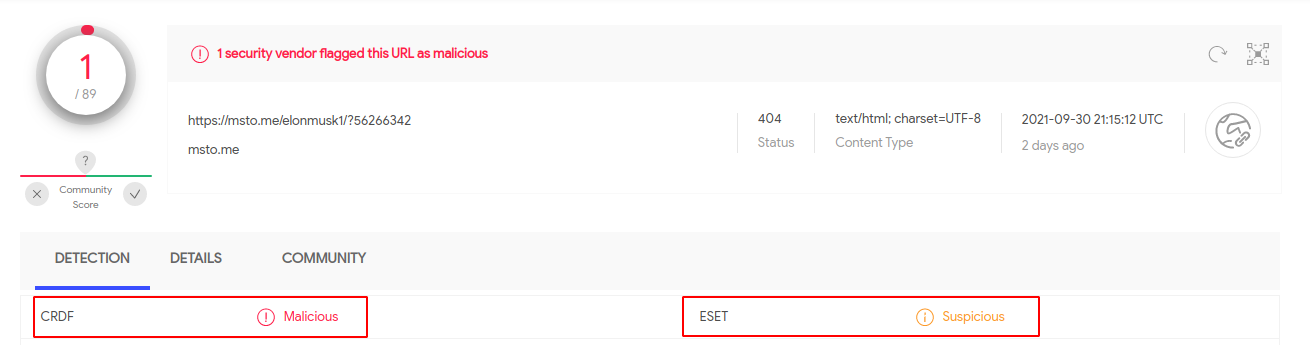

Ahora que sabemos las intenciones del atacante, podemos revisar si esta URL forma parte de alguna base de datos de urls maliciosas, esto lo podemos realizar a través de VirusTotal:

Como podemos ver en la anterior imagen, ESET considera la URL como sospechosa, mientras que CRDF la considera como maliciosa. En cuanto a las demás soluciones de antivirus, estas la detectan como una URL segura.

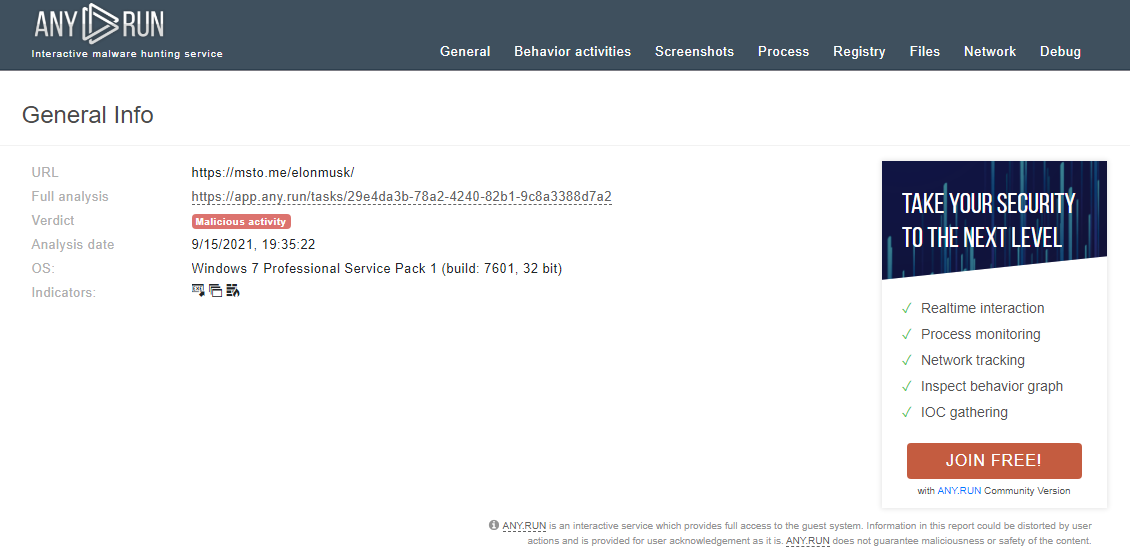

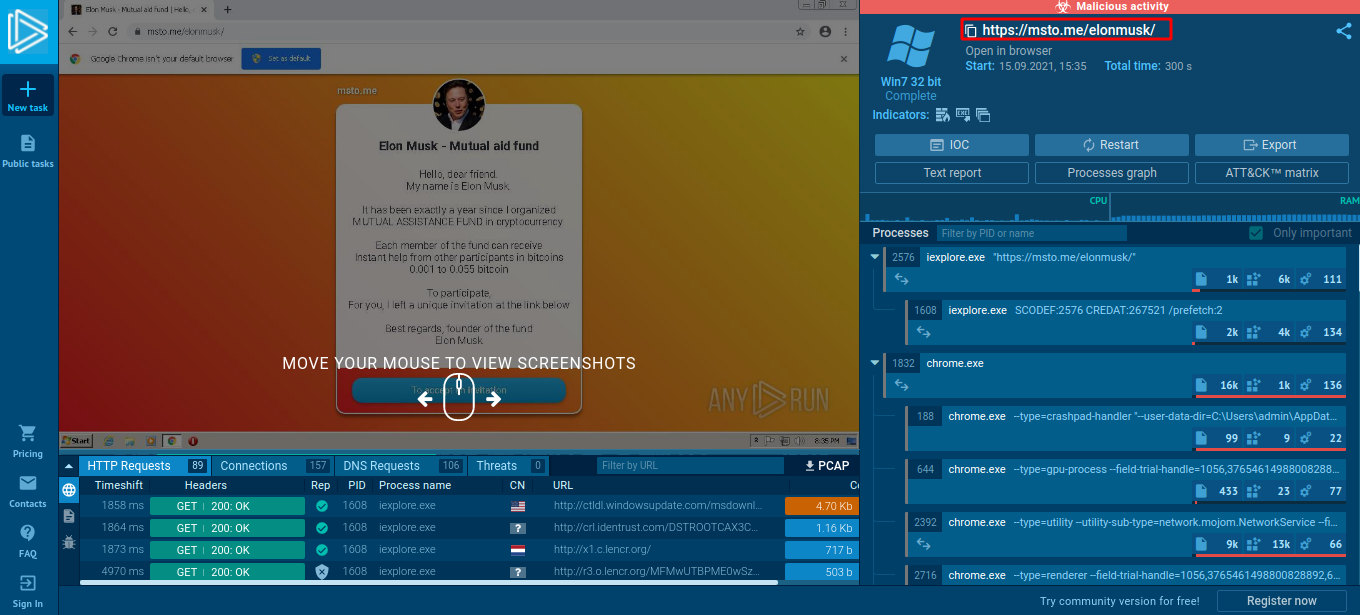

Revisando en any.run, nos encontramos con un reporte de la URL que estamos investigando, específicamente:

El análisis nos indica que se detecta una actividad maliciosa en el sitio web y si hacemos clic en el enlace que dice Full analysis, nos envía a una interface donde podemos encontrar varios datos como, screenshots y solicitudes que realiza el sitio web malicioso:

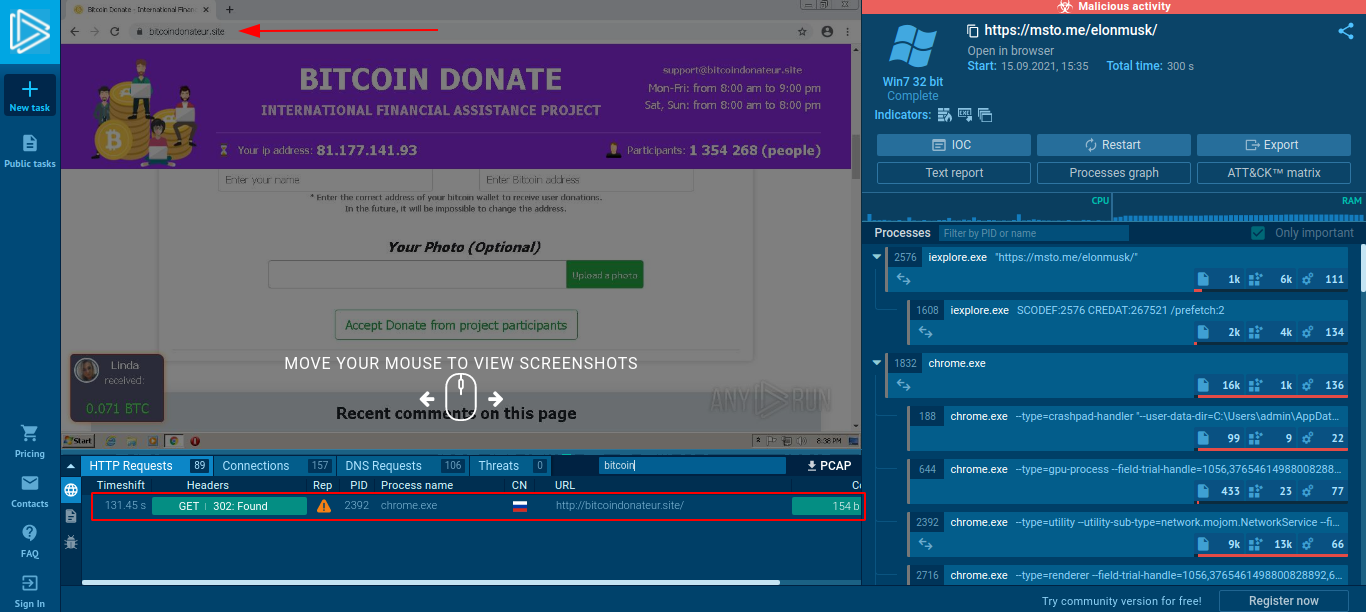

Además, podemos observar que según los screenshots, la URL maliciosa nos envía a otra web, específicamente:

http://bitcoindonateur[.]site

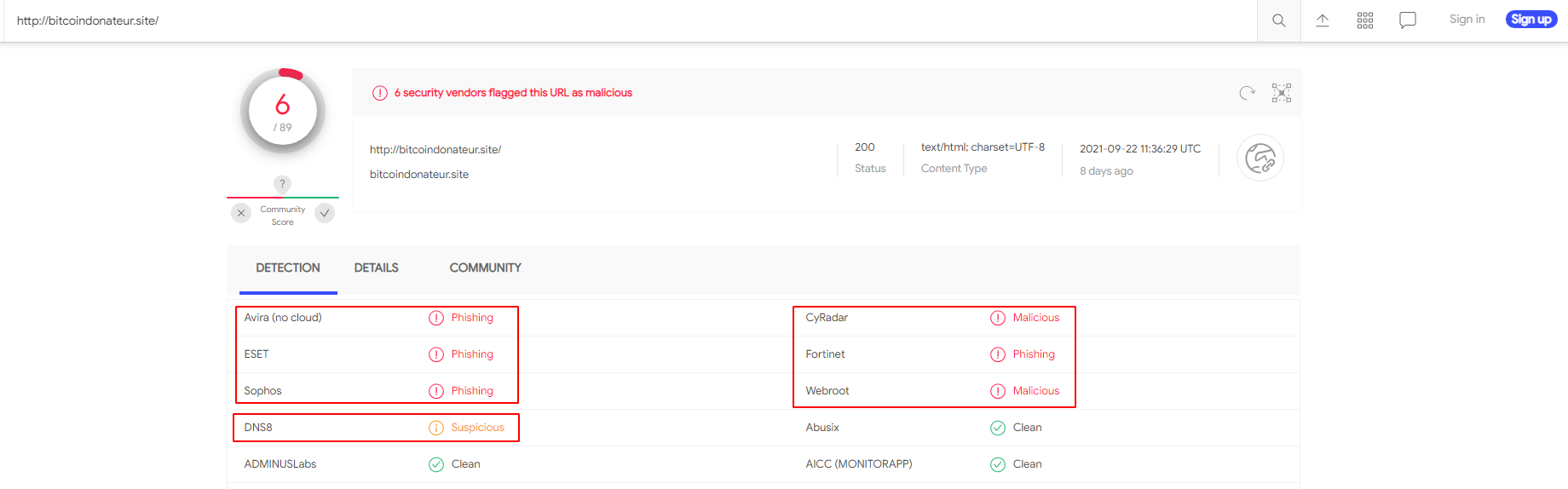

Si analizamos la anterior URL a través de VirusTotal podremos concluir que es una web de Phishing:

Conclusión de estafas por email

Como podemos ver, hemos realizado un análisis a un correo peligroso que contenía un archivo que nos enviaba a un sitio web de estafas, y que este a su vez nos enviaba a otro que era parte de una campaña de Phishing.

Realizamos un análisis sin necesidad de entrar a algún enlace, ya que usamos herramientas para recolectar toda la información necesaria de manera más segura.

Esta es una manera recomendada de realizar estos análisis de estafas por email, ya que los sitios webs, puede recolectar información de usuarios con solo acceder a ciertos enlaces, lo cual figura como un riesgo el cual debe minimizarse lo máximo posible.

Por ello, hay que tener mucho cuidado con los enlaces que se nos envié al correo, y si es posible no acceder a ningún correo que nos parezca sospechoso o que sea enviado desde orígenes desconocidos sin importan lo muy interesantes y beneficiosos que puedan parecer.